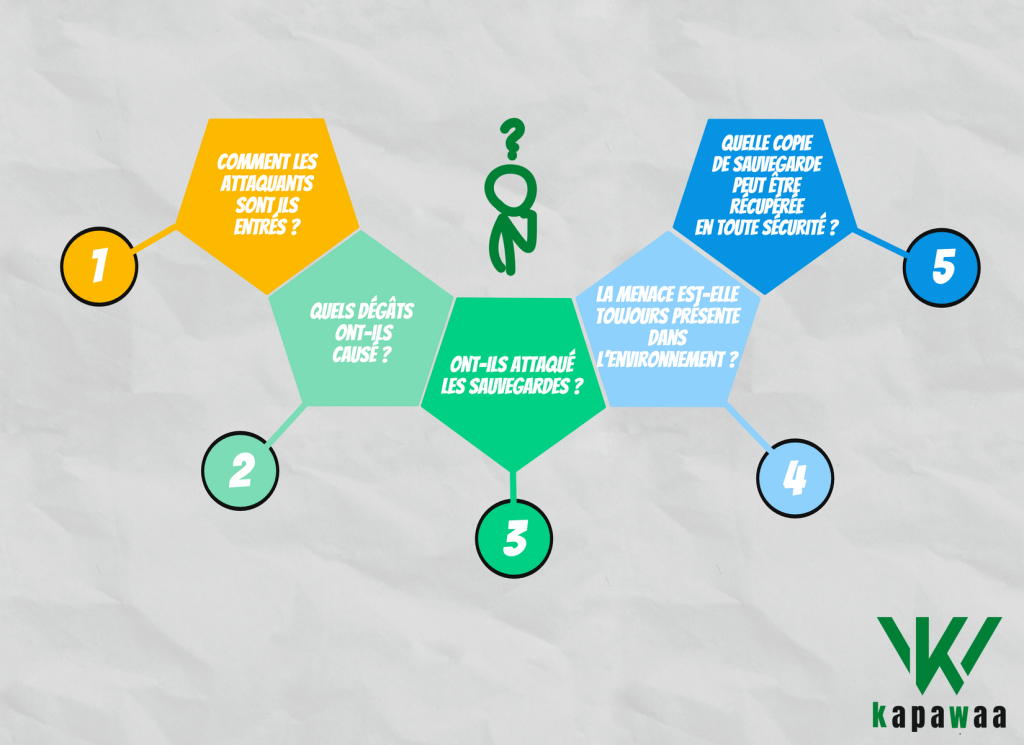

5 questions essentielles pour évaluer votre capacité à vous relever d’une attaque Ransomware.

Les attaques par ransomware constituent une menace majeure pour les entreprises, exploitant des vecteurs tels que le phishing, les vulnérabilités non corrigées et les connexions RDP mal sécurisées pour infiltrer les systèmes. Avec des conséquences allant de pertes financières et atteintes à la réputation à la compromission des sauvegardes et une persistance accrue des menaces, il est essentiel de disposer d’une stratégie de cybersécurité robuste et d’un plan de récupération méthodique pour minimiser les impacts dévastateurs de ces attaques.

1 – Comment les attaquants sont-ils entrés ?

Les attaquants utilisent principalement trois vecteurs d’entrée pour déployer des ransomwares dans les systèmes d’information :

- Le phishing : Des emails malveillants contenant des pièces jointes infectées ou des liens vers des sites compromis sont envoyés aux utilisateurs. Une fois ouverts, ils déclenchent le téléchargement et l’installation du malware.

- L’exploitation de vulnérabilités : Les cybercriminels ciblent les failles de sécurité non corrigées dans les logiciels et systèmes exposés sur Internet. Ils peuvent ainsi s’introduire et élever leurs privilèges pour accéder aux données sensibles.

- Le détournement de services RDP : Les attaquants exploitent les connexions à distance mal sécurisées pour pénétrer le réseau. Une fois à l’intérieur, ils se déplacent latéralement pour compromettre d’autres systèmes critiques comme l’Active Directory ou l’infrastructure de virtualisation.

2 – Quels dégâts ont-il causé ?

Les dégâts causés par une attaque par ransomware peuvent être considérables et multidimensionnels :

- Pertes financières : Coûts directs liés au paiement de la rançon (pouvant atteindre plusieurs millions d’euros), frais de réparation et d’intervention d’experts, pertes d’exploitation dues à l’interruption d’activité.

- Impacts sur les données : Chiffrement ou vol des données critiques de l’entreprise, pouvant entraîner leur perte définitive ou leur divulgation sur le dark web.

- Atteinte à la réputation : Perte de confiance des clients et partenaires, dommages à l’image de marque, risques de poursuites judiciaires et de sanctions réglementaires.

- Perturbations opérationnelles : Ralentissement significatif de l’activité, perte d’agilité et de compétitivité, impact sur le moral des employés.

Ces conséquences peuvent être irréversibles et mettre en péril la survie même de l’entreprise, d’où l’importance cruciale d’une stratégie de cybersécurité robuste et d’un plan de continuité d’activité efficace.

3 – Ont-ils attaqué les sauvegardes ?

Les ransomwares modernes ciblent de plus en plus les sauvegardes, compromettant ainsi la dernière ligne de défense des entreprises. Cette évolution stratégique des attaquants vise à rendre la récupération des données plus difficile, augmentant la probabilité que les victimes paient la rançon. Les cybercriminels exploitent souvent :

- Les systèmes de sauvegarde obsolètes ou mal sécurisés, facilement accessibles via le réseau principal.

- Les sauvegardes stockées sur le même réseau que les données de production, permettant une propagation latérale de l’infection.

- Les identifiants d’accès aux systèmes de sauvegarde, souvent compromis lors de l’attaque initiale.

Pour contrer cette menace, il est crucial d’implémenter des solutions de sauvegarde « immuables » basées sur l’approche Zero Trust, d’utiliser le stockage hors ligne (air-gapping) et d’appliquer la règle 3-2-1-1-0 pour une protection optimale des données critiques.

4 – La menace est-elle toujours présente dans l’environnement ?

La persistance de la menace après une attaque par ransomware est un enjeu critique pour la sécurité des systèmes d’information. Les cybercriminels utilisent souvent des techniques sophistiquées pour maintenir leur accès, même après le paiement de la rançon ou une tentative de nettoyage. Il est essentiel de considérer les points suivants :

- Présence de portes dérobées (backdoors) : Les attaquants peuvent avoir installé des accès cachés pour faciliter une future réinfection.

- Persistance des malwares : Certains composants du ransomware peuvent rester dormants et échapper à la détection initiale.

- Compromission des identifiants : Les attaquants ont pu voler des identifiants administrateurs, leur permettant de se reconnecter ultérieurement.

- Vulnérabilités non corrigées : Si les failles exploitées initialement n’ont pas été identifiées et corrigées, le système reste exposé.

Pour évaluer et éliminer efficacement la menace résiduelle, il est recommandé de faire appel à des experts en cybersécurité pour une analyse forensique approfondie et une remédiation complète du système d’information.

5 – Quelle copie de sauvegarde peut être récupérée en toute sécurité ?

La récupération sécurisée d’une copie de sauvegarde après une attaque par ransomware nécessite une approche méthodique et prudente. Il est crucial de vérifier l’intégrité et la sécurité des sauvegardes avant toute restauration pour éviter la réintroduction de menaces dans le système. Les bonnes pratiques incluent :

- Analyse approfondie des sauvegardes avec des outils de sécurité à jour pour détecter d’éventuels malwares.

- Vérification de l’intégrité des données sauvegardées pour s’assurer qu’elles ne sont pas corrompues.

- Sélection d’un point de restauration antérieur à la date présumée de l’infection.

- Test de restauration dans un environnement isolé (sandbox) avant la réintégration dans le système principal.

L’utilisation de solutions qui intègrent des fonctionnalités de validation d’intégrité et d’analyse des sauvegardes, peut grandement faciliter ce processus de récupération sécurisée. Il est également recommandé d’adopter une stratégie de sauvegarde 3-2-1-1-0, incluant des copies hors ligne (air-gapped) et immuables, pour garantir la disponibilité d’au moins une sauvegarde non compromise.